Возможно, вы уже в курсе о хакерской угрозе зафиксированной 27 июня 2017 года в странах России и Украины, подвергшиеся масштабной атаке похожей на WannaCry . Вирус блокирует компьютеры и требует выкуп в биткоинах за дешифровку файлов. В общей сложности пострадало более 80 компаний в обеих странах, включая российские «Роснефть» и «Башнефть».

Вирус-шифровальщик, как и печально известный WannaCry, заблокировал все данные компьютера и требует перевести преступникам выкуп в биткоинах, эквивалентный $300. Но в отличии от Wanna Cry, Petya не утруждает шифрованием отдельных файлов — он практически мгновенно «отбирает» у вас весь жесткий диск целиком.

Правильное название этого вируса — Petya.A. Отчет ESET раскрывает некоторые возможности Diskcoder.C (он же ExPetr, PetrWrap, Petya или NotPetya)

По статистике всех пострадавших, вирус распространялся в фишинговых письмах с зараженными вложениями. Обычно письмо приходит с просьбой открыть текстовый документ, а как мы знаем второе расширение файла txt. exe скрывается, а приоритетным является последнее расширения файла. По умолчанию операционная система Windows не отображает расширения файлов и они выгладят вот так:

В 8.1 в окне проводника (Вид \ Параметры папок \ Убираем галочку Скрывать расширения для зарегистрированных типов файлов)

В 7 в окне проводника (Alt \ Сервис \ Параметры папок \ Убираем галочку Скрывать расширения для зарегистрированных типов файлов)

И самое страшное, что пользователей даже не смущает, что письма приходят от неизвестных пользователей и просят открыть непонятные файлы.

После открытия файла пользователь видит «синий экран смерти».

После перезагрузки, похоже на то, что запускается «Скан диск» на самом деле, вирус шифрует файлы.

В отличие от других программ-вымогателей, после того как этот вирус запущен, он немедленно перезапускает ваш компьютер, и когда он загружается снова, на экране появляется сообщение: “НЕ ВЫКЛЮЧАЙТЕ ВАШ ПК! ЕСЛИ ВЫ ОСТАНОВИТЕ ЭТОТ ПРОЦЕСС, ВЫ МОЖЕТЕ УНИЧТОЖИТЬ ВСЕ ВАШИ ДАННЫЕ! ПОЖАЛУЙСТА, УБЕДИТЕСЬ, ЧТО ВАШ КОМПЬЮТЕР ПОДКЛЮЧЕН К ЗАРЯДКЕ!”. Хотя это может выглядеть как системная ошибка, на самом деле, в данный момент Petya молча выполняет шифрование в скрытом режиме. Если пользователь пытается перезагрузить систему или остановить шифрования файлов, на экране появляется мигающий красный скелет вместе с текстом “НАЖМИТЕ ЛЮБУЮ КЛАВИШУ!”. Наконец, после нажатия клавиши, появится новое окно с запиской о выкупе. В этой записке, жертву просят заплатить 0.9 биткойнов, что равно примерно $400. Тем не менее, это цена только за один компьютер. Поэтому, для компаний, которые имеют множество компьютеров, сумма может составлять тысячи. Что также отличает этого вымогателя, так это то, что он дает целую неделю чтобы заплатить выкуп, вместо обычных 12-72 часов, которые дают другие вирусы этой категории.

Более того, проблемы с Petya на этом не заканчиваются. После того, как этот вирус попадает в систему, он будет пытаться переписать загрузочные файлы Windows, или так называемый загрузочный мастер записи, необходимый для загрузки операционной системы. Вы будете не в состоянии удалить Petya вирус с вашего компьютера, если вы не восстановите настройки загрузочного мастера записи (MBR). Даже если вам удастся исправить эти настройки и удалить вирус из вашей системы, к сожалению, ваши файлы будут оставаться зашифрованными, потому что удаление вируса не обеспечивает расшифровку файлов, а просто удаляет инфекционные файлы. Конечно, удаления вируса имеет важное значение, если вы хотите продолжить работу с компьютером

После попадания на ваш компьютер под управлением системы Windows, Petya практически мгновенно зашифровывает MFT (Master File Table — главная таблица файлов). За что же отвечает эта таблица?

Представьте, что ваш жесткий диск - это самая большая библиотека во всей вселенной. В ней содержатся миллиарды книг. Так как же найти нужную книгу? Только с помощью библиотечного каталога. Именно этот каталог и уничтожает Петя. Таким образом, вы теряете всякую возможность найти какой-либо «файл» на вашем ПК. Если быть еще точнее, то после «работы» Petya жесткий диск вашего компьютера будет напоминать библиотеку после торнадо, с обрывками книг, летающими повсюду.

Таким образом, в отличии от Wanna Cry, Petya.A не шифрует отдельные файлы, тратя на это внушительное время - он просто отбирает у вас всякую возможность найти их.

Кто создал вирус Петя?

При создании вируса Петя был задействован эксплойт («дыра») в ОС Windows под названием «EternalBlue». Microsoft выпустил патч kb4012598 (из ранее выпущенных уроков по WannaCry мы уже рассказывали об этом обновлении, которое «закрывает» эту дыру.

Создатель «Petya» смог с умом использовать беспечность корпоративных и частных пользователей и заработать на этом. Его личность пока что неизвестна (да и вряд ли будет известна)

Как удалить вирус Petya?

Как удалить вирус Petya.A с вашего жесткого диска? Это крайне интересный вопрос. Дело в том, что если вирус уже заблокировал ваши данные, то и удалять будет, фактически, нечего. Если вы не планирует платить вымогателям (чего делать не стоит) и не будете пробовать восстанавливать данные на диске в дальнейшем, вам достаточно просто произвести форматирование диска и заново установить ОС. После этого от вируса не останется и следа.

Если же вы подозреваете, что на вашем диске присутствует зараженный файл - просканируйте ваш диск антивирусом от компании ESET Nod 32 и проведите полное сканирование системы. Компания NOD 32 заверила, что в его базе сигнатур уже есть сведения о данном вирусе.

Дешифратор Petya.A

Petya.A зашифровывает ваши данные очень стойким алгоритмом шифрования. На данный момент не существует решения для расшифровки заблокированных сведений.

Несомненно, мы бы все мечтали получить чудодейственный дешифратор (decryptor) Petya.A, однако такого решения просто нет. Вирус WannaCry поразил мир несколько месяцев назад, но лекарство для расшифровки данных, которые он зашифровал, так и не найдено.

Единственный вариант, это если ранее у вас были теневые копии файлов.

Поэтому, если вы еще не стали жертвой вируса Petya.A - обновите ОС систему, установите антивирус от компании ESET NOD 32. Если вы все же потеряли контроль над своими данными - то у вас есть несколько путей.

Заплатить деньги. Делать этого бессмысленно! Специалисты уже выяснили, что данные создатель вируса не восстанавливает, да и не может их восстановить, учитывая методику шифрования.

Попробовать удалить вирус с компьютера, а ваши файлы попробовать восстановить с помощью теневой копии (вирус их не поражает)

Вытащить жесткий диск из вашего устройства, аккуратно положить его в шкаф и жать появления дешифратора.

Форматирование диска и установка операционной системы. Минус - все данные будут утеряны.

Petya.A и Android, iOS, Mac, Linux

Многие пользователи беспокоятся - «а может ли вирус Petya заразить их устройства под управлением Android и iOS. Поспешу их успокоить - нет, не может. Он рассчитан только на пользователей ОС Windows. То же самое касается и поклонников Linux и Mac - можете спать спокойно, вам ничего не угрожает.

С помощью троянов семейства Winlock, известных как «блокировщики Windows», у рядовых пользователей вымогают деньги уже более пяти лет. К настоящему времени представители этого класса вредоносных программ серьёзно эволюционировали и стали одной из самых частых проблем. Ниже предлагаются способы самостоятельной борьбы с ними и даются рекомендации по предотвращению заражения.

Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом.

Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на такой-то номер или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Разумеется, платить вымогателям не стоит. Вместо этого можно выяснить , какому оператору сотовой связи принадлежит указанный номер, и сообщить его службе безопасности. В отдельных случаях вам даже могут сказать код разблокировки по телефону, но очень рассчитывать на это не приходится.

Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом.

Голыми руками

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

Зайти в специализированные разделы сайтов “Доктор Веб” , “Лаборатории Касперского” и других разработчиков антивирусного ПО можно с другого компьютера или телефона.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool .

Простым коням – простые меры

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш {CTRL}+{ALT}+{DEL} или {CTRL}+{SHIFT}+{ESC}. Если получилось, то мы имеем дело с примитивным трояном, борьба с которым не доставит проблем. Найдите его в списке процессов и принудительно завершите.

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Если диспетчер задач не вызывается, попробуйте использовать сторонний менеджер процессов через команду «Выполнить», запускаемую нажатием клавиш {Win}+{R}. Вот как выглядит подозрительный процесс в System Explorer .

Скачать программу можно с другого компьютера или даже с телефона. Она занимает всего пару мегабайт. По ссылке «проверить» происходит поиск информации о процессе в онлайновой базе данных, но обычно и так всё понятно. После закрытия баннера часто требуется перезапустить «Проводник» (процесс explorer.exe). В диспетчере задач нажмите: Файл -> Новая задача (выполнить) -> c:Windowsexplorer.exe.

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns .

Военная хитрость

Справиться с трояном на первом этапе поможет особенность в поведении некоторых стандартных программ. При виде баннера попробуйте запустить «вслепую» Блокнот или WordPad. Нажмите {WIN}+{R}, напишите notepad и нажмите {ENTER}. Под баннером откроется новый текстовый документ. Наберите любую абракадабру и затем коротко нажмите кнопку выключения питания на системном блоке. Все процессы, включая троянский, начнут завершаться, но выключения компьютера не произойдёт.

Блокнот – коня на скаку остановит и доступ админу вернёт!Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

В этом случае перезагрузите компьютер и удерживайте клавишу {F8} в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon

В “Shell” троян записывается вместо explorer.exe, а в “Userinit” указывается после запятой. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

В нём выбираем команду «вставить» и нажимаем {ENTER}. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Удаление трояна из консоли – файл находился во временной папке.Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Операция под наркозом

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk . Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker .

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это {DEL} или {F2}, а соответствующее приглашение отображается внизу экрана. Вставьте Kaspersky Rescue Disk или загрузочную флэшку. В настройках загрузки (Boot options) выберите первым загрузочным устройством привод оптических дисков или флэшку (иногда она может отображаться в раскрываемом списке HDD). Сохраните изменения {F10} и выйдите из BIOS.

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать {F12}, {F11} либо сочетание клавиш – подробнее смотрите в сообщении на экране, в инструкции к материнской плате или ноутбуку. После перезагрузки начнётся запуск Kaspersky Rescue Disk.

Доступен русский язык, а лечение можно выполнить в автоматическом или ручном режиме – пошаговую инструкцию на сайте разработчика.

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши {R} вызываем консоль восстановления и пишем в ней команду fixmbr. Подтверждаем её клавишей {Y} и выполняем перезагрузку. Для Windows 7 аналогичная утилита называется BOOTREC.EXE, а команда fixmbr передаётся в виде параметра:

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Чтобы не разносить заразу, предварительно отключаем на “лечащем” компьютере автозапуск с HDD (да и с других типов носителей не мешало бы). Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим. Зайдите в меню «Файл», выберите «Мастер поиска и устранения проблем». Отметьте «Системные проблемы», «Все» и нажмите «Пуск». После этого отметьте пункт “Разрешён автозапуск с HDD” и нажмите “Исправить отмеченные проблемы”.

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Если разделы внешнего жёсткого диска не видны, зайдите в «Управление дисками». Для этого в окне «Пуск» -> «Выполнить» напишите diskmgmt.msc и затем нажмите {ENTER}. Разделам внешнего жёсткого диска должны быть назначены буквы. Их можно добавить вручную командой «изменить букву диска…». После этого проверьте внешний винчестер целиком.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

- старайтесь работать из-под учётной записи с ограниченными правами;

- пользуйтесь альтернативными браузерами – большинство заражений происходит через Internet Explorer;

- отключайте Java-скрипты на неизвестных сайтах;

- отключите автозапуск со сменных носителей;

- устанавливайте программы, дополнения и обновления только с официальных сайтов разработчиков;

- всегда обращайте внимание на то, куда на самом деле ведёт предлагаемая ссылка;

- блокируйте нежелательные всплывающие окна с помощью дополнений для браузера или отдельных программ;

- своевременно устанавливайте обновления браузеров, общих и системных компонентов;

- выделите под систему отдельный дисковый раздел, а пользовательские файлы храните на другом.

Следование последней рекомендации даёт возможность делать небольшие образы системного раздела (программами Symantec Ghost, Acronis True Image, Paragon Backup and Recovery или хотя бы стандартным средством Windows “Архивация и восстановление”). Они помогут гарантированно восстановить работу компьютера за считанные минуты независимо от того, чем он заражён и могут ли антивирусы определить трояна.

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

Распространение троянов Winlock не ограничено Россией и ближним зарубежьем. Их модификации существуют практически на всех языках, включая арабский. Помимо Windows, заражать подобными троянами пытаются и Mac OS X. Пользователям Linux не дано испытать радость от победы над коварным врагом. Архитектура данного семейства операционных систем не позволяет написать сколь-нибудь эффективный и универсальный X-lock. Впрочем, “поиграть в доктора” можно и на виртуальной машине с гостевой ОС Windows.

Часто пользователи обращаются к нам с такой проблемой:

При запуске браузера открывается сайт mvd.ru с предупреждением о необходимости заплатить штраф:

Министерство Внутренних Дел Российской Федерации. Вами был нарушен закон! МВД РФ было обнаружено использование вашего электронного устройства с противоправной целью, а именно - просмотр и копирование материалов содержащих элементы педофилии, насилия и ГЕЙ-ПОРНО. На оплату штрафа Вам отведено 12 часов.При попытке открыть любой другой сайт всё равно открывается mvd.ru. К тому же, на иконке сетевых подключений присутствует треугольник «Подключение ограничено». Антивирус не находит никаких вирусов и вредоносных программ на компьютере. Как удалить сообщение mvd.ru из браузера?

Вот так выглядит страница с требованием оплатить штраф:

Прямо на обманной странице присутствует форма для перечисления денег мошенникам якобы для разблокировки компьютера. На самом деле, эта страница не имеет никакого отношения к сайту mvd.ru. Она подменена мошенниками. Если открыть этот сайт с не заражённого компьютера, откроется настоящий сайт МВД.

Существует другая разновидность страницы с сообщением:

Доступ в сеть Интернет заблокирован Для разблокировки введите свой номер телефона и следуйте инструкциям в смс

На экране отображается лишь форма для ввода телефонного номера и кнопки Отослать и К вводу кода :

Причина появления мошеннической веб-страницы

Страница-вымогатель появляется из-за того, что вредоносная программа изменила адрес DNS-сервера вашего компьютера. Как следствие — при запросе любого сайта DNS-ответ подменяется мошенническим сервером и выдаёт мошенническую веб-страницу, цель которой выманить деньги.

Настоящее МВД не может заблокировать компьютер за просмотр запрещенных сайтов. И тем более, МВД никогда не будет требовать уплаты штрафа на мобильный .

Удаление mvd.ru

1 Нажмите правой кнопкой мыши по значку сети в панели задач.

2 Выберите Центр управления сетями и общим доступом :

Если у вас не отображается ни одно подключение, проверьте, подключены ли вы к Wi-Fi или подключен ли кабель.

4 Нажмите кнопку Свойства :

5 Выделите в списке Протокол Интернета версии 4 .

6 Нажмите кнопку Свойства :

Здесь мы видим сторонний DNS-сервер, который был указан вредоносной программой:

7 Установите переключатель в положение Получить адрес DNS-сервера автоматически .

8 Нажмите ОК :

9 Нажмите Закрыть для применения настроек:

Внимание! Бывают случаи, когда вредоносное ПО изменяет настройки DNS не только на компьютере, но и на роутере. Особенно, если для входа на веб-интерфейс роутера используется логин и пароль по умолчанию, вроде admin/admin . Поэтому, рекомендуем проверить корректность настроек DNS на роутере. Информацию о том, какие настройки DNS являются правильными, вы можете получить у вашего Интернет-провайдера. Также, советуем установить свой надёжный пароль для входа на веб-интерфейс роутера (модема).

Смотрите на видео, как это делается:

Если ничего не помогло

Если после выполнения вышеописанный действий вместо нужного сайта всё равно открывается мошенническая страница, выполните дополнительные действия.

1. Ещё раз зайдите в настройки сетевой карты.

- Установите автоматическое получение IP.

- Укажите вручную DNS-сервер компании Google: 8.8.8.8

- Нажмите OK для сохранения:

- Нажмите Закрыть в двух окнах.

- Запустите командную строку.

- Введите:

- Нажмите Enter:

3. Выполните очистку временных файлов с помощью CCleaner ()

Что делать, если айпад или айфон заблокирован МВД

Если вымогатель «оплатите штраф 3000 рублей» появился на устройстве Apple, то:

1. Сначала попробуйте очистить историю и куки

Зайдите в Настройки :

Откройте раздел Сафари

.

Нажмите Очистить историю

и Очистить

:

Затем нажмите Удалить файлы cookie и данные и снова Очистить :

2. Если предыдущее действие не помогло разблокировать айпад, проще всего сделать сброс настроек (hard reset) с помощью программы iTunes:

Как убрать МВД с Android-устройства

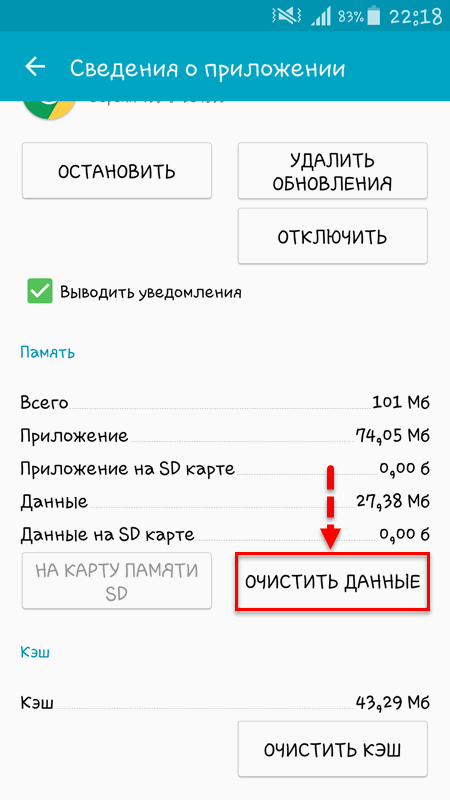

1. Сперва попробуйте такой вариант: войдите в Настройки , Диспетчер приложений , найдите свой браузер (например Chrome), откройте свойства приложения и нажмите Очистить данные :

2. Если не помогло, есть более радикальный метод: сделать сброс устройства.

Войдите в Recovery на своем Android-устройстве. Чаще всего для этого потребуется:

- выключить смартфон/планшет,

- зажать центральную кнопку (home).

- нажать клавишу увеличения громкости и кнопку питания .

- держать до появления зеленого робота на дисплее.

(Читайте о различных вариантах входа в рекавери на разных устройствах: )

Выберите wipe data/factory reset :

И подтвердите, выбрав YES :

Вирус блокирует компьютер из-за отсутствия антивирусной программы. Соответственно, если ваш компьютер заразился этим вирусом, это значит, что у вас либо:

- нет антивирусной защиты;

- в момент запуска вредоносной программы она была отключена.

Поэтому для избежания повторения этой ситуации подумайте о том, чтобы установить антивирусную программу. Какие виды антивирусных программ бывают вы узнаете из этой , это поможет вам сделать правильный выбор антивирусной программы. Впрочем, это сейчас не важно. Важно то, как можно избавиться от этой проблемы. Итак, уважаемые читатели, в этой статье я расскажу вам о том, как разблокировать свой компьютер от программ-вымогателей. Мы рассмотрим несколько способов, но для начала разберемся с тем, что такое программа-вымогатель.

Что являет собой программа-вымогатель?

Как вы поняли из названия, программа-вымогатель — это софт, написанный хакерами для получения прибыли от отправки смс-сообщений. Что самое удивительное — подобного рода программы теперь требуют оплатить счет на электронном кошельке или страницы ВКонтакте. Оплату через банковские карты не практикуют из-за того, что с помощью банка мошенников гораздо проще вычислить.

Запомните — никогда не отправляйте смс-сообщения ни под каким предлогом- в результате потеряете кучу денег, так и не получив код.

Возникает вопрос — что делать если вирус заблокировал компьютер, и вам нужно получить к нему доступ прямо сейчас?

Способ первый. Dr.Web Curelt

Антивирус Dr.Web Curelt является оптимальным решением для лечения компьютера. Для начала скачайте программу и запишите ее на диск. Делать это нужно с другого компьютера. После записи вставьте диск в дисковод и перезагрузите компьютер.

Во время загрузки нажимайте на кнопку F8. Появится информационное окно, в котором можно выбрать режим загрузки.

Выбрав безопасный режим, запустите утилиту с компьютера.

Она начнет проверять его на наличие вирусов. Наш вирус не останется незамеченным.

По окончанию проверки снова перезагрузите компьютер как обычно. Работоспособность возобновлена. После этого не забудьте обязательно .

Способ второй. Kaspersky Deblocker

Лаборатория Касперского уже давно нашла выход из данной ситуации. Как и в первом случае, здесь также придется использовать второй компьютер. Зайдите на сайт sms.kaspersky.ru с рабочего компьютера, а на нерабочем посмотрите номер, на который просят отправить смс. Введите этот номер в форму сайта. Лаборатория Касперского сгенерирует вам свежий код, который нужно ввести на заблокированном компьютере. Вводим его в форму вируса. Компьютер разблокирован, с ним можно работать.

Если в программе указывается код, который нужно отправить в смс-сообщении, на сайте sms.kaspersky.ru запрос будет выглядеть следующим образом. Вас просят ввести номер 81599424 на номер 4146? Тогда введите на сайте код 4146:81599424, где 4146 — номер для отправки смс, а 81599424 — соответственно, код. Сгенерируется код разблокировки, который нужно ввести в форме.

Выводы

Если вы попали в ситуацию, при которой вредоносный вирус заблокировал компьютер, что делать в этом случае? Я рекомендую вам никогда не вестись на уловки мошенников и не отправлять смс-сообщения! Ведь шанс получить смс с кодом разблокировки равен нулю. Вместо этого используйте любой из указанных выше способов. Как первый, так и второй способ представлен официальными компаниями, которые занимаются защитой вашего ПК как раз от такого мусора. Поэтому не доверять этим способам нет смысла.

Наш мир уже не идеален, если в нем нет работающего компьютера. Внезапно заблокированный вирусом домашний компьютер – катастрофа, и происходит она в момент для этого неподходящий. Даже если вы постоянно обновляете базы антивирусной программы, вы не застрахованы от проникновения некоторых видов вируса в компьютер. На работе с проблемой справится специальная служба, программисты тоже разберутся сами – поможем обычному пользователю ПК.

Не секрет, что вирусы чаще всего легко проникают при подключении компьютера к сети интернет, если не соблюдать правила информационной безопасности. Вы прошли по неизвестной ссылке в социальной сети или на любом, хорошо вам знакомом сайте скачиваете файл – внезапно на экране возникает баннер. Все, этого достаточно, чтобы «заполучить» вирус. Речь идет о «вирусах-вымогателях», «блокирующих вирусах». Баннеры могут быть разными – в зависимости от разновидности вируса. Но смысл у них одинаков: вас в чем-то обвиняют и предлагают уплатить штраф и так далее. Никогда не перечисляйте деньги на номер телефона, указанный на экране. Сообщение о нарушении вами статьи Уголовного Кодекса выведено специально для того, чтобы вы как можно быстрее захотели закрыть этот вопрос, пока никто не заметил. Если перевести на номер деньги, то вскоре придет второе сообщение о новой сумме. Основная мысль – не поощряйте вымогателей. Вы подкармливаете вирус, а не боретесь с ним.

Вы выполнили все инструкции, попробовали все методы, но справиться с вирусом, заблокировавшим компьютер, не удалось. Обратитесь в службу поддержки Microsoft . По телефону с вами свяжется консультант по техническим вопросам и проинструктирует.